LA PAROLA A…

Networking: l’autentico valore associativo

Spesso, e a ragione, si sottolinea che tra i maggiori plus che solo un’associazione può offrire ai propri soci vi è il networking. “Facendo rete”, infatti, i contatti che si stabiliscono tra le persone acquistano valore e significato. Attraverso relazioni basate sulla fiducia viene facilitato lo scambio di informazioni, notizie, esperienze e competenze.

ECONOMIA & MERCATO

Organi di trasmissione: dal 2025 riprende la crescita

Dopo i rallentamenti attesi per la chiusura del 2023 e per l’anno in corso, a partire dal 2025 i ricavi del comparto degli organi di trasmissione (motoriduttori e ingranaggi industriali) dovrebbero riprendere un trend di crescita stabile. Questo secondo le previsioni dell’autorità di market intelligence Interact Analysis. A trainare la crescita sarà soprattutto il settore dei nastri trasportatori, grazie alle prospettive positive a medio e lungo termine per il settore dei magazzini e della logistica.

IA e automazione robotica

Quale sarà l’impatto dell’Intelligenza Artificiale nei comparti della robotica e dell’automazione? Ecco qualche previsione per l’anno in corso.

SOLUZIONI

Eliminare le ambiguità nell’accesso ai dati industriali

I progetti di raccolta e analisi dei dati industriali presentano delle differenze rispetto ai tradizionali progetti di automazione, ma possono dare risultati migliori se sviluppati e implementati secondo metodi consolidati simili. Viene qui presentato il caso di successo dello stabilimento Emerson di Lodz, in Polonia, che produce valvole Asco, uno dei tanti siti in cui l’azienda ha implementato le proprie soluzioni per migliorare la produzione.

Software per la fabbrica digitale

Per rispondere alle sfide della trasformazione digitale e di Industria 5.0, Mitsubishi Electric propone un’offerta completa in ambito software, con l’obiettivo di fornire ai propri clienti soluzioni di automazione smart complete.

Perché è così importante il gemello digitale?

La tecnologia dei gemelli digitali rappresenta il percorso più rapido ed economico per introdurre sul mercato nuovi prodotti ed è uno dei segmenti in più rapida crescita nel campo dell’ingegneria.

TECNOLOGIE APPLICATE

Migliori performance monitorando le inefficienze

Con oltre 70 anni di esperienza nel campo del monitoraggio di processo per le macchine utensili, Marposs presenta la sua ultima evoluzione in chiave Industria 4.0: la suite software C-THRU4.0. Questo sistema consente una visione dettagliata e immediata delle performance e delle inefficienze in diversi aspetti dell’attività manifatturiera.

Dosaggi perfetti per pneumatici perfetti

I componenti SMC utilizzati negli impianti automatici di Colorservice sono fondamentali per garantire l’affidabilità nell’automazione a ciclo continuo dell’impianto e la dosatura perfetta delle materie prime utilizzate nella fabbricazione degli pneumatici di tutti i principali produttori mondiali.

Accelerazioni elevate grazie ai motori lineari

Servotecnica e Spea hanno unito le loro competenze nel progetto di una macchina di collaudo a sonde mobili. La struttura del nuovo progetto Flying Probe Tester di SPEA, il ‘4080’, integra motori lineari di ultima generazione forniti da Servotecnica che consentono di raggiungere accelerazioni senza eguali mantenendo inalterata la loro precisione.

CRONACA

Diagnosticare il degrado del grasso lubrificante direttamente sugli impianti

NSK sta sviluppando un metodo per diagnosticare in modo rapido e preciso la vita residua del grasso lubrificante. L’azienda metterà a disposizione la soluzione sotto forma di app mobile, consentendo agli utilizzatori di effettuare l’analisi in loco.

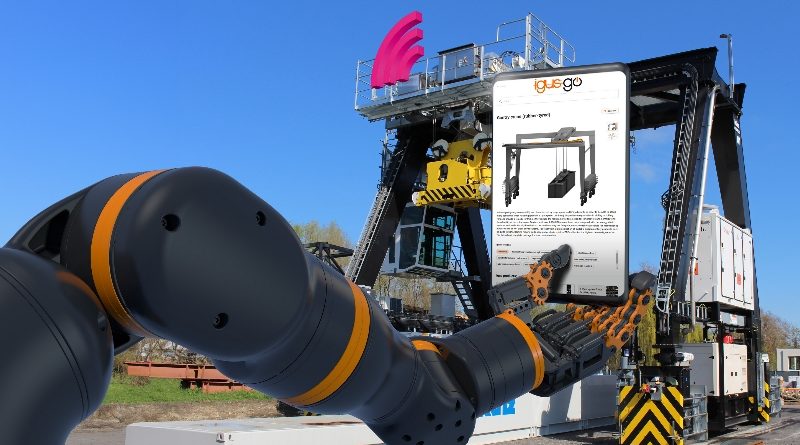

Le novità igus all’Hannover Messe

Manutenzione smart, robotica low-cost, strumenti online basati sull’intelligenza artificiale: igus accelera la trasformazione verso l’Industria 4.0 sostenibile con soluzioni pioneristiche esenti da lubrificazione e a zero emissioni di CO2.

Intelligenza Artificiale come chiave per un’industria competitiva e sostenibile

Rafforzare la propria competitività, proteggere il clima, promuovere la prosperità: sono queste le sfide alle quali l’industria deve far fronte oggi e le tecnologie innovative sono la chiave per vincerle. Ma in che modo le aziende possono usare in modo efficiente automazione, AI, energie rinnovabili e idrogeno? HANNOVER MESSE 2024 si impegna a fornire le risposte.

Assemblare in autonomia i riduttori di MICROingranaggi

L’intera gamma di riduttori con flange NEMA di MICROingranaggi è oggi fornita anche con calettatore integrato.

INCONTRI

La rivoluzione orizzontale secondo SGM

Con la macchina New-Tem, SGM presenta una innovazione tecnologica. Si tratta infatti dell’unica macchina di sbavatura con camera orizzontale presente sul mercato.

La giusta risposta all’esigenza di fare sistema

Il Kick-off meeting FEDERTEC del 20 febbraio scorso a Modena, trasmesso anche in diretta streaming, ha dato il via ufficiale alle attività associative, che verteranno su tematiche chiave.

Supportare le aziende nella Transizione 5.0

Digitalizzazione, AI, formazione, Decreto Transizione 5.0… InMotion ha intervistato Marco Taisch, presidente di MADE – Competence Center Industria 4.0 e professore al Politecnico di Milano.